정보수집 임무 수행 후 버려지기 전에 DDoS 공격한 것

|

|

|

▲7.7 DDoS 공격의 비밀을 공개한 이슈메이커스랩의 김태형 씨 ⓒ보안뉴스 |

7.7 DDoS 공격 악성코드 이전의 파일 정보 유출 악성코드가 파일의 목록뿐만 아니라 파일자체를 전송한다는 사실이 밝혀져 충격을 주고 있다.

5일 양재동 서울교육문화회관에서 개최된 제4회 국제 보안/해킹 컨퍼런스 ‘POC 2009(http://www.powerofcommunity.net/)’의 첫 강연자로 나선 이슈메이커스랩의 멤버 Kainett(김태형)과 Sionics(최상명)은 ‘7.7 DDoS 공격의 알려지지 않은 비밀’을 공개했다.

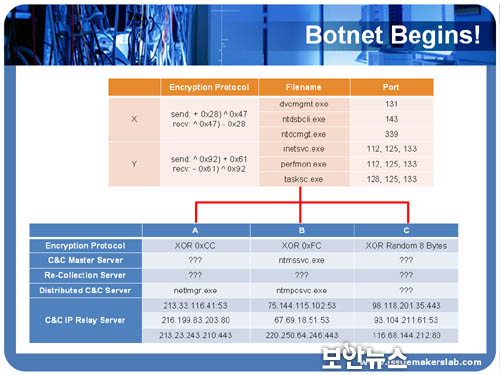

악성코드 분석 전문가인 두 사람은 지난 4개월 동안 7.7 DDoS 공격에 이용된 악성코드를 추적하고 분석했다고 밝혔다. 그 결과, DDoS 공격에 이용된 악성코드가 5월부터 3종류로 변환하는 업데이트를 실시한 것으로 보인다고 밝혔다. 그리고 이 3종류의 악성코드를 조종하는 마스터 서버도 각자 다르게 나뉘어, 한 종류의 악성코드가 적발 되더라도 다른 악성코드는 적발되지 않도록 바뀌었다 전했다.

|

|

|

▲초창기 봇넷과 3종으로 나눠진 봇넷 ⓒ보안뉴스 |

나눠진 세 종류의 악성코드는 ‘명령제어서버(C&C서버)’의 통신프로토콜이 다르고 서로 호환이 안 되도록 했다. 즉 다른 종류의 봇넷이 네트워크에 참여하지 못하도록 한 것. 이에 따라 이들 3종류 중 하나가 적발돼 C&C서버가 차단되거나 안티바이러스 프로그램에 등록된다 하더라도 영향을 받지 않도록 한 치밀함이 드러났다.

가장 우려가 되는 부분으로 DDoS 악성코드의 본래 목적이 DDoS 공격이 아닐 수 있다는 가능성도 제기됐다. 이들 악성코드가 정보수집의 임무를 마치고 버려지기 전에 DDoS 공격을 시도한 것 일수도 있다는 분석이다. 그동안 이 악성코드의 정보수집기능은 이미 많이 알려졌지만, DDoS 공격을 위한 준비과정으로만 파악됐었다. 그러나 이들의 분석은, 정보수집기능이 DDoS 보다 우선적인 기능일 수 있다는 것.

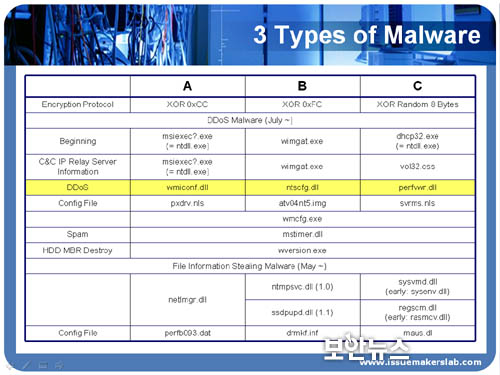

강연을 진행한 두 전문가는, 세 종류의 악성코드를 A형과 B형, C형으로 정의했으며, 정보수집기능은 셋 다 동일했지만 방법과 기능이 뒤로 갈수록 점차 진화한 형태를 보이고 있다고 설명했다. A형은 단지 하드디스크에 있는 데이터의 정보만 수집한 것으로 분석됐지만, B형은 PC에 꽂은 USB와 같은 이동형 저장장치의 정보도 수집하는 기능이 발견됐기 때문이다. C형은 C&C 서버와 마스터서버쪽 악성코드는 수집하지 못했지만, 좀비PC측의 샘플 파일을 분석해봤을 때 이보다 더욱 진화된 기능을 사용함을 알 수 있다는 설명도 덧붙였다.

|

|

|

▲3종류 봇넷의 특징 ⓒ보안뉴스 |

이를 종합해 봤을 때, 7.7 DDoS 악성코드가 단순히 내 컴퓨터의 파일명만 훔치는 것이 아니라 파일 자체도 훔쳐갈 수 있다는 가능성도 농후하다. 만약 파일 훔치기가 가능하다면 중요한 정보가 담긴 문서파일이나 DB의 탈취도 가능하다. 아직까지는 가능성에 그치지만, 이런 기능이 동작했다면 개인의 정보뿐 아니라 국내 기관이나 기업들의 중요정보도 노출됐을 수 있다는 것. 따라서 이 두 전문가는 DDoS 공격 이후 DDoS에 대한 방어도 중요하지만 내부정보 유출을 차단할 수 있는 방안도 주목해야한다고 역설한다.

이 강연을 발표했던 이슈메이커스의 멤버 김태형 씨는 “봇넷이 구성된 것이 2월부터 초기 모델이 있었던 것으로 파악되고 본격적인 봇넷의 구조를 가지기 시작한 것으로 파악된다”며 “정보유출 기능을 통한 정보탈취가 2월부터 7월까지 진행됐다고 봤을 때, 엄청난 다양한 정보를 훔쳐갔을 가능성이 있다”고 말했다.

이어 그는 “봇넷에 허니팟을 심어서 분석해본 결과 오늘 하루에만 3천대정도의 봇이 접속했으며 아직도 많은 봇이 남아있는 것으로 보인다”면서 “다행히 C&C서버에서 기능 업데이트나 명령수행이 없는 걸로 봐서 다 버려진 것으로 보인다”고 덧붙였다.

7.7 DDoS 공격이 정보수집과 DDoS 공격으로도 큰 타격을 줬지만, 만약 외국처럼 스마트 그리드가 도입돼 국내 전기 유통이 IT기반에 의존했다면 총들고 싸우는 전쟁보다 무서운 사이버전쟁이 시작됐을 수도 있다는 의견이다.

이에 따라 이런 봇넷의 기능을 정확히 파악하고 봇넷의 공격성을 제어할 수 있는 방법이 요구되고 있다. 7.7 DDoS 공격의 숙주 악성코드가 거의 대부분 백신에서 검출되지 않았던 만큼, 긴급적인 공격에 대비할 수 있어야 한다는 이야기다. 그러나 이를 위해서는 법적인 문제가 걸려있다. 봇넷을 제어할 수 있는 기술은 있지만 이를 통해 실제 감염된 좀비 PC들을 사용자 동의없이 강제로 치료하는 것은 불법이기 때문이다.

이에 대해, 이슈메이커스랩은 국내에도 국가에 해를 입히는 중요한 사이버 공격을 전담하는 특수 조직이 필요하다고 주장한다. 그리고 이날 발표에는 국내 최고 정보보호 컨퍼런스인 ‘ISEC 2009’에서 공개했던 “치료서버를 이용한 악성봇 치료”에서 한 단계 더 발전한 ‘봇넷 관리프로토콜을 이용해 역으로 악성봇을 치료하는 방법’도 공개됐다.

[오병민 기자(boan4@boannews.com)]