CC Attack

4 - http://www.mozensoft.com ☎ 02-3409-3770

CC 공격

예를 들어 많은 ISP는 공격 동안에 많은 Victim IP address들의 변경을 통해서 HTTP 공격을 방어하고 있

습니다.

정상적인 컴퓨터에서는 일단 URL을 찾아 보면 그것은 악의의 탐색을 피하기 위해 IP address를 은닉하게

될 것입니다.

ISP가 Victim IP를 변경 했을 때, 그것은 Cache의 시간이 만료될 때까지 약간의 교체 주기를 만들어 내게

될 것입니다.

예를 들어 공격의 추적기능을 지금 사용해 보면:

GET /Gallerys/java/45/stat.php?id=1020880659&v=1.0 HTTP/1.1

User-Agent: SickleBot

Host: gernhardts.com

Cache-Control: no-cache

HTTP/1.1 200 OK

Date: Sat, 14 Jan 2006 <?xml:namespace prefix = st1 ns = "urn:schemas-microsoft-com:office:smarttags" /><?xml:namespace prefix = st1 />21:43:18 GMT

Server: Apache/1.3.33 (Unix) mod_log_bytes/0.3 FrontPage/5.0.2.2635 PHP/4.3.11 mod_ssl/2.8.22

OpenSSL/0.9.7c

X-Powered-By: PHP/4.3.11

Connection: close

Transfer-Encoding: chunked

Content-Type: text/html

eG1/ZwEGf2R4eHwBBn9/dWIBBn5keHh8LDUsYWVgYGVjYmhjYGBtfmRjYWl8bWtpIm9jYQEGfn91Yiw/LGFlYG

BlY2JoY2BgbX5kY2FpfG1raSJvY2EBBm==

위의 예와 같이 변동 추적을 사용하면, 공격자들은 Victim IP 변경을 지금 추적하고 공격을 방어한 ISP에

대해서 노력을 헛되이 만들어 버릴 수 있습니다.

이와 같이 위의 변동은 하나의 SYN 을 계속하고 있고 그렇기 때문에 RIOREY의 SYN RATE Limit는 Cache control의 상태를 알 필요가 없고 공격의 다양함을 대신해서 똑같이 효율적으로 공격을 막아 낼 수가 있습니다.

MOZEN SOFT

공격에 대한 SYN RATE를 이용한 대응

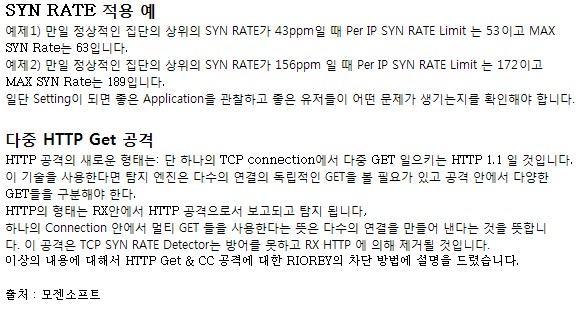

TCP SYN Rate를 적당히 사용하기 위해서는, SYN RATE Limit를 올바르게 사용해야 합니다. SYN RATE는

RX Box안에서 IP address의 쌍(서버-클라이언트) 사이에서 SYN Rate로 정의 됩니다.

그렇기 때문에 그것은 서버가 아닌 클라이언트의 행동을 주의 깊게 보게 됩니다.

또한 서버에 연결된 한 명의 클라이언트이든지 또는 서버에 연결된 1000명의 클라이언트이든지, RIOREY SYN RATE는 각각의 클라이언트에 독립적으로 동작하게 될 것이며 이러한 방법을 사용하면 Application 의 형태는 SYN RATE에 의해 정의 될 수 있습니다. 그것은 서버에 연결된 수많은 클라이언트가 아닙니다.

예를 들어, 정상적인 웹 접속에서, 한 클라이언트 IP에 대한 SYN RATE는 10보다는 크게 될 것이며 이것

은 분당 SYN입니다. 다른 Application은 한 클라이언트들에 다른 SYN 비율을 갖게 될 것입니다.

SYN RATE levels을 정하면, 정상 작동 상태에서 네트워크를 관찰해야 합니다. RX는 당신의 네트워크에 분 당 SYN RATE를 권고 해 줄 것입니다. 당신은 당신의 Application에 대한 IP들의 주위에서 정상적인 SYN

RATE의 집단을 보게 될 것 입니다.

Per IP SYN Rate Limit" 는 대략 정상적인 SYN RATE의 집단의 상위 10% 또는 최저 10 ppm 에서 정하고, 그리고 그때 "Max SYN Rate" 는 "Per IP SYN Rate Limit" 위의 대략 10% 또는 최저 10ppm 에서 정해질 것이다.

이러한 Setting은 고객의 서버들에 초과 연결 된 과도한 공격자들의 연결을 제거하게 될 것이며 그리고

전통적인 HTTP Get공격과 CC 공격에 대해서 효율적인 차단을 하게 될 것입니다.